Il bollettino di Sicurezza Informatica UniTrento è un servizio a sottoscrizione libera su cui vengono pubblicate le ultime notizie riguardanti la sicurezza (minacce, suggerimenti, avvisi, etc.)

Per l’iscrizione è necessario inviare una mail (senza subject né body) a bollettino-sicurezza-it+subscribe@unitn.it: si riceverà un messaggio automatico con la richiesta di conferma. Solo gli utenti UniTrento possono iscriversi.

Settembre 2021

16.09.21 Campagna malware Lokibot in atto in ambito universitario

E' in atto una campagna di malware volto a sottrarre informazioni dai dispositivi attaccati e mirato alle Università. Di seguito il link del CERT-PA in cui viene descritto uno dei casi da loro intercettati: https://cert-agid.gov.it/news/campagna-malware-lokibot-in-atto-in-ambit…

Si prega di prestare la dovuta attenzione a messaggi di questo tipo e più in generale ai messaggi non attesi.

Novembre 2020

30.10.20 Tentativi di diffusione malware attraverso i servizi Google

Il CSIRT nazionale comunica un forte incremento di attacchi basati sull'utilizzo improprio dei servizi Google (Google Forms, Google Docs, Google Sites, Firebase).

Nell'articolo Campagne di phishing sfruttano servizi Google vengono descritte, con degli esempi, alcune modalità utilizzate per le attività malevole.

Settembre 2020

28.09.20 Tentativi di diffusione malware

CSIRT Italia (Computer Security Incident Response Team) segnala che sono in atto alcune campagne di mail che si presentano come ENEL, Agenzia delle entrate, Organizzazione Mondiale della Sanità (OMS) o a nome di corrieri e spedizionieri, con link ed allegati che contengono malware.

Di seguito i bollettini:

- https://csirt.gov.it/contenuti/campagna-malspam-sfrutta-il-nome-dellorganizzazione-mondiale-della-sanita-per-veicolare-ursnif-al02-200925-csirt-ita

- https://csirt.gov.it/contenuti/nuove-campagne-malspam-che-distribuiscono-emotet-al01-200925-csirt-ita

- https://csirt.gov.it/contenuti/aggiornamento-sulla-campagna-malspam-a-tema-agenzia-delle-entrate-al02-200924-csirt-ita

- https://csirt.gov.it/contenuti/campagna-malspam-diffonde-404-keylogger-al01-200924-csirt-ita

Si ricorda che l'attenzione dell'utente nell'aprire allegati e link è il sistema migliore per evitare incidenti di sicurezza. Anche se i messaggi provengono da soggetti a noi noti, è comunque bene adottare alcune piccole accortezze. Ad esempio:

- non aprire mai allegati con estensioni "strane" (ad esempio, allegati con estensione “.exe” sono a rischio, perché potrebbero installare applicazioni di qualche tipo nel dispositivo);

- non scaricare software da siti sospetti (ad esempio, quelli che offrono gratuitamente prodotti che invece di solito sono a pagamento);

- scaricare preferibilmente app e programmi da market ufficiali, i cui gestori effettuano controlli sui prodotti e dove è eventualmente possibile leggere i commenti di altri utenti che contengono avvisi sui potenziali rischi;

- se si usa un pc, si può passare la freccia del mouse su eventuali link o banner pubblicitari ricevuti via e-mail o presenti su siti web senza aprirli (così, in basso nella finestra del browser, si può vedere l’anteprima del link da aprire e verificare se corrisponde al link che si vede scritto nel messaggio: in caso non corrispondano, c’è ovviamente un rischio).

E’ inoltre utile:

- installare su tutti i dispositivi un antivirus e mantenerlo aggiornato;

- mantenere costantemente aggiornati il sistema operativo oltre che i software e le app che vengono utilizzati più spesso;

- utilizzare dei sistemi di backup che salvino (anche in maniera automatica) una copia dei dati (sono disponibili soluzioni anche libere e gratuite per tutti i sistemi operativi). Con un corretto backup, in caso di necessità, si potranno così ripristinare i dati contenuti nel dispositivo, quantomeno fino all'ultimo salvataggio.

18.09.20 Nuovo malware, sconosciuto agli antivirus

Si segnala che è in corso un nuovo malware che si diffonde tramite messaggi di posta elettronica, non ancora intercettato dai sistemi antivirus; in particolare il virus è in allegato con estensione gz di un messaggio proveniente da falsi account di amici, corrieri postali, datori di lavoro, clienti, etc.

https://cert-agid.gov.it/news/

Si raccomanda di prestare molta attenzione in particolare ai messaggi con allegati e in caso di dubbio si invita ad inviare una segnalazione al servizio CERT UniTrento

Giugno 2020

19.06.20 Attenzione! Phishing in corso

Si segnala un attacco phishing in corso che ha avuto tra i destinatari anche utenti dell'Ateneo.

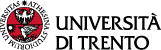

Utilizzando delle caselle di posta elettronica certificata precedentemente compromesse, viene inviato un messaggio in perfetto italiano con oggetto: "Tribunale di Napoli Notificazione ai sensi del D.L. 179/{numeri casuali}" in cui si avverte la vittima di un fantomatico "Contenzioso Civile".

Il link punta ad un sito compromesso dove la vittima è invitata a scaricare un allegato che contiene codice malevolo.

Aprendo il file, sul computer della vittima vengono eseguiti dei comandi (VB script) usati per carpire le credenziali memorizzate in alcuni client di posta (Thunderbird ed Outlook) e in alcuni browser (Chrome, Internet Explorer e FireFox). Inoltre il computer della vittima apre una connessione verso un server esterno inviando le password trovate e rimanendo in ascolto per eventuali altri comandi da eseguire sul PC infetto.

Si raccomanda di prestare molta attenzione a messaggi provenienti da sconosciuti ed in caso di dubbio si invita ad inviare una segnalazione al servizio CERT UniTrento

18.06.20 Aggiornamento di sicurezza per Google Chrome

Google ha rilasciato una nuova versione del browser Chrome con la quale risolve 4 vulnerabilita' di sicurezza. L'attuale versione del browser presenta delle vulnerabilità che potrebbero permettere ad un eventuale attaccanti di eseguire codice arbitrario sul computer della vittima. Si consiglia quindi di aggiornare Chrome all'ultima versione

04.06.20 Campagna di phishing rivolta agli utenti UniTrento

Si informa di una campagna di phishing che ha preso di mira gli utenti del nostro Ateneo. Nei giorni scorsi a molti utenti è arrivata una mail che invitava a clickare su un link per confermare la propria identità; il messaggio era scritto in un italiano non perfetto ma che, ad una lettura veloce, poteva trarre in inganno.

Il link portava su una pagina costruita ad arte per ingannare gli utenti UniTrento; il sito era evidentemente un sito esterno ma il nome conteneva la parola "unitn" ed il lucchetto nella barra degli indirizzi risultava chiuso e di un rassicurante verde.

In casi come questo lo scopo degli attaccanti è quello di ottenere le password degli utenti per poter poi utilizzarle in vario modo: possono leggere le mail alla ricerca di messaggi contenenti dati importanti (numeri di carta di credito, disposizioni di pagamenti, messaggi che contengono altre password, altre informazioni critiche), possono inviare mail a nome della vittima (sono frequenti i casi in cui vengono inviate mail dando specifiche disposizioni di pagamento ai collaboratori della vittima), possono accedere a tutti i documenti sul drive alla ricerca di informazioni utili, possono utilizzare l'identità della vittima per portare altri attacchi (ad esempio campagne di SPAM).

Si ricorda alcune buone pratiche:

- IL BUON SENSO PRIMA DI TUTTO Dati, codici di accesso e password personali non dovrebbero mai essere comunicati a sconosciuti. E’ bene ricordare che l'Ateneo ma in generale banche, enti pubblici, aziende non richiedono informazioni personali attraverso e-mail, sms, social media o chat. Se si ricevono messaggi sospetti, è bene non cliccare sui link in essi contenuti e non aprire eventuali allegati, che potrebbero contenere virus o programmi capaci di prendere il controllo di pc e smartphone. Una piccola accortezza consigliata è quella di posizionare sempre il puntatore del mouse sui link prima di cliccare: in molti casi si potrà così leggere in basso a sinistra nel browser il vero nome del sito cui si verrà indirizzati. Verificare il lucchetto chiuso nella barra degli indirizzi.

- ATTENZIONE AGLI INDIZI I messaggi di phishing sono progettati per ingannare e spesso utilizzano imitazioni realistiche dei loghi o addirittura copie perfette delle pagine web ufficiali. Tuttavia, capita spesso che contengano anche grossolani errori grammaticali, di formattazione o di traduzione da altre lingue. E’ utile anche prestare attenzione al mittente della mail e al suo indirizzo di posta elettronica (che spesso appare un'evidente imitazione di quelli reali). Inoltre meglio diffidare dei messaggi con toni intimidatori, che ad esempio contengono minacce di chiusura dell'account o dell'accesso a determinati servizi se non si risponde immediatamente: possono essere subdole strategie per spingere il destinatario a fornire informazioni personali. E' importante verificare le URL a cui rimandano i link contenuti nella mail: spesso puntano a siti con dei nomi che assomigliano ai nomi ufficiali, a volte vengono utilizzati caratteri simili tra loro: un1tn.it, UNlTN.IT (con la "l" elle minuscola al posto della "I" maiuscola) oppure nomi che potrebbero essere quelli reali se uno non li conosce (ad esempio: uni.tn.it)

- PROTEGGERSI MEGLIO E’ utile installare e tenere aggiornato sul pc o sullo smartphone (anche quelli personali usati da casa) un programma antivirus che protegga anche dal phishing. Meglio non memorizzare dati personali e codici di accesso nei browser utilizzati per navigare online. In ogni caso, è buona prassi impostare password alfanumeriche complesse, cambiandole spesso e diverse per ogni servizio utilizzato: le credenziali unitn, la password per la banca online, altre e-mail, social network, ecc., utilizzando dove possibile sistemi a doppio fattore.

Aprile 2020

29.04.20 Campagna di phishing in corso

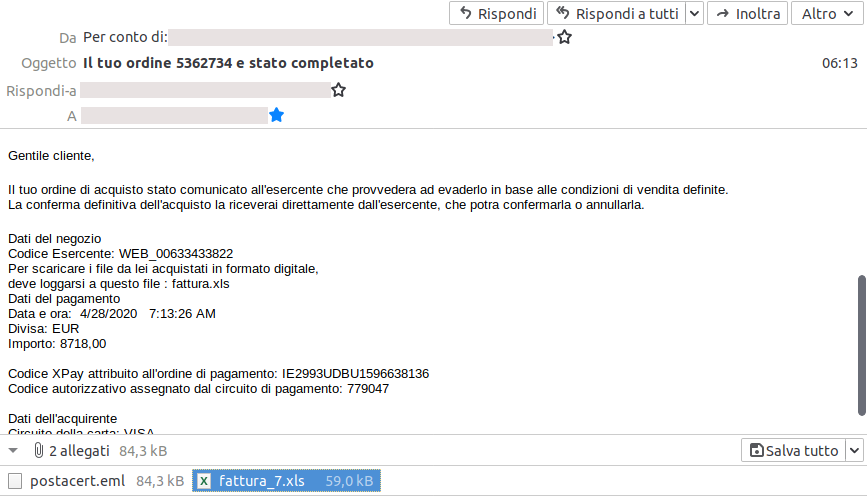

E' in corso una campagna di phishing volta ad appropriarsi delle credenziali e di altri tipi di dati delle vittime.

Lo segnala il CERT-PA in una sua notizia di ieri.

La campagna funziona in questo modo: attraverso delle mail con oggetto "il tuo ordine xyz e stato completato", viene inviato un file excel che contiene del codice malevolo. Le mail sono scritte in italiano (con qualche errore ma, ad una lettura veloce, possono sembrare scritte in un buon italiano) e fanno riferimento ad un fantomatico ordine allegando una fattura. Se l'utente apre l'allegato viene scaricato un programma che, di nascosto, raccoglie vari tipi di dati (credenziali, numeri di carte di credito, mail, siti web visitati, eccetera) che vengono poi inviati agli attaccanti.

Si ricordiamo alcune buone regole di comportamento:

- verificate la correttezza della forma: se la mail non è scritta in italiano corretto, può trattarsi di phishing;

- controllate l'intestazione: se punta a un generico “cliente” e non contiene il nome o il cognome dell’utente, siete di fronte a una mail sospetta;

- se contiene dei link controllateli passandoci sopra il mouse: NON cliccate se rimandano a URL inusuali e sconosciuti;

- se avete dubbi, ad esempio non eravate in attesa di quell'allegato, NON scaricate il file e contattate il vostro servizio utenti;

21.04.20 Aggiornamento browser Chrome

Google ha rilasciato un aggiornamento di sicurezza per il browser Chrome (per Windows, macOS e Linux).

L'aggiornamento risolve una vulnerabilità critica che potrebbe consentire ad un utente malintenzionato di utilizzare il computer della vittima a sua insaputa, con il rischio che l'attaccante possa accedere ai dati (documenti, password, messaggi di posta, eccetera) memorizzati sul computer (o nei vari spazi di archiviazione che si possono raggiungere da quel computer) oltreché utilizzare il computer per portare attacchi ad altri obiettivi.

Si raccomanda di verificare gli aggiornamenti del browser chrome ed eventualmente provvedere ad aggiornarlo al più presto (link alle istruzioni per aggiornare chrome)

15.04.20 Aggiornamento windows

Il CERT del GARR segnala che Microsoft ha rilasciato degli aggiornamenti di sicurezza per i propri sistemi operativi che risolvono alcune vulnerabilità (tra cui alcune critiche).

08.04.20 Aggiornamento browser Chrome e Firefox

Il CERT Nazionale comunica importanti aggiornamenti per i browser Chrome e Firefox che risolvono diverse vulnerabilità tra cui alcune gravi. Invitiamo chi utilizza questi browser ad aggiornarli al più presto.

Di seguito vi indico i riferimenti alle notizie del CERT Nazionale:

https://www.certnazionale.it/

Si segnala inoltre che sul sito della polizia postale vengono riportate due campagne rivolte a truffare gli utenti dell'INPS e i clienti di Coop Italia.

07.04.20 Aggiornamento di sicurezza per Android

Link alla notizia

06.04.20 Aggiornamento Mozilla Firefox

Chi utilizza il browser Firefox è invitato ad aggiornarlo al più presto.

https://www.cert.garr.it/it/alert/security-alerts/listid-1/mailid-2168-alert-gcsa-20026-aggiornamento-di-sicurezza-per-mozilla-firefox

02.04.20 Vulnerabilità in Zoom per Windows

02.04.20 Aggiornamento Google Chrome

Marzo 2020

30.03.20 phishing con falsi SMS di istituti di credito

26.03.20 Aggiornamenti di sicurezza per prodotti Apple

Maggiori Informazioni

25.03.20 Aggiornamenti di sicurezza Apple

24.03.20 Nuova campagna malspam via PEC

CERT-PA segnala una nuova una campagna di malspam che ha coinvolto caselle PEC italiane. La mail ha come oggetto il nome del destinatario seguito dalla dicitura “Invio documento cliente” e da un codice fiscale o partita iva. Al suo interno è allegato un file compresso (ZIP) contenente un falso PDF e un file VBS.

Di seguito i file contenuti nella mail:

- DOC-[codice].zip

- DOC-[codice].pdf

- DOC-[codice].vbs

dove [codice] è il codice fiscale o la partita iva che viene utilizzato anche nell’oggetto. Invitiamo a NON aprire gli allegati!

TRUFFE..FAKENEWS...FALSE DONAZIONI...CORONAVIRUS...I NOSTRI CONSIGLI